Всем привет! Как я уже говорил неоднократно, честным способом заработать очень сложно и врятли со мной поспорят частые посетители форума античат (forum.antichat.ru). Но есть такие вещи, которые не просто находятся на грани честно/нечестно, а являются настоящими преступлениями, за которые следует наказывать.

Приведу простой пример. Начинающий дорвейщик и фарма мастер Семен решил заработать денег. Купил дорген, сгенерировал пару десятков доров, проспамил их хрумером, начал получать копеечку. Но денег ему мало, а для того чтобы выбиться в ТОП по «вкусным запросам» а-ля «купить виагру такую-то» — нужны либо очень хорошие мозги, либо много денег на продвижение и оптимизацию + прямые руки. Ничего этого у Семена нет, поэтому он идет на античат и покупает шелл, скажем с ТИЦ 120 и PR=5 в .GOV или .EDU зоне и цепляет туда свои доры с виагрой. За счет траста домена продажи сразу скаканули вверх и пока владелец сайта бездействует, Семен уже зарабатывает на бмв 5 серии.

История конечно как нетрудно догадаться выдуманная и утрированная, но в ней большая доля правды. Достаточно посетить античат и посмотреть в каких объемах продаются шеллы ( shells ) и какие деньги в этой сфере крутятся. Скажу сразу, что от взлома не защищен никто. Лично мои сайты ломали и на дорогих российский и забугорных хостингах и на выделенных серверах и тд. Если вас захотят взломать — то взломают, другое дело, что на хостинге за 30 рублей в месяц это намного вероятнее.

Читал как-то историю на одном закрытом форуме. Что школьнички решили поработать ресселерами и открыть свой хостинг. Цены были маленькие, народ кучей переносил к ним сайты. В итоге, один предприимчивый «молодой человек» написал админам этого чудного хостинга, представившись сотрудником «отделка-К», предоставив отфотошопленные документы и сказав, что часть сайтов на их хостинге взломано и трафик сливается на детское порно и что если они не хотят проблем — пусть дадут доступ к сайтам и сольют им данные владельцев. Эти одаренные дети мало того что слили все сканы паспортов, которые у них были, так и дали доступ к серверу, где злоумышленник развернулся на полную катушку. Конечно случай больше юмористический, но иногда бывает не до шуток.

Приведу пример из моей жизни. Есть у меня один сайт, кстати он работает на DLE, разработчикам которой я оплатил лицензию, хотя не знаю зачем. Так вот, примерно 2 недели назад началось резкое падение трафика + написал человек на почту, к сожалению письма не сохранилось, где указал на некоторую странность по работе с сайтом. Потом в яндекс вебмастере пришло безрадостное сообщение —

Подозрительные страницы (дорвеи) на сайте ***.ru

4.09.2012

Здравствуйте, оптимизатор оптимизаторович!

Просим вас обратить внимание на безопасность сайта ***.ru

Во время последнего посещения сайта ***.ru наши роботы обнаружили на нем подозрительные страницы, похожие на дорвеи (страницы, единственной целью которых является перенаправление пользователя на другой ресурс). Вот некоторые из обнаруженных страниц:

тут много урлов страниц….

Рекомендуем вам исправить код подобных подозрительных страниц или удалить их. После этого роботу потребуется некоторое время, чтобы переиндексировать их и обнаружить изменения. Вы можете помочь роботу поскорее найти исправления:

- Если вы удалили подозрительные страницы, запретите в robots.txt индексирование этих страниц или разделов.

- Если вы внесли изменения в код страниц, но не удаляли их, воспользуйтесь общими рекомендациями по улучшению индексирования сайта.

Обратите внимание, что подобные страницы характерны для сайтов, подвергшихся взлому.

В связи с этим настоятельно рекомендуем:

- сменить все пароли (от FTP, административной панели CMS, СУБД, SSH (если вы его используете), а также от панели управления веб-хостингом);

- проверить сайт на наличие уязвимости, при необходимости – обратиться к специалистам по безопасности;

- обновить CMS и подключаемые модули до последний версий (злоумышленники часто пользуются уязвимостями старых версий программного обеспечения);

- иметь на компьютере надежную антивирусную программу и следить за ее регулярным обновлением;

- не сохранять пароли доступа в браузерах, файловых менеджерах, а также FTP-, SFTP-, SCP- и SSH-клиентах.

А также рекомендуем ознакомиться со следующими статьями из Яндекс.Помощи.

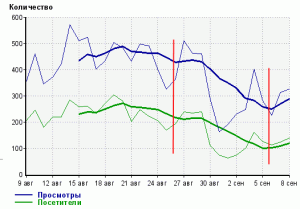

Не долго думая я оправился на поиски дорвеев. Залито было 2 папки, в одной были уже сгенерированные html файлы, а в другой картинки. Через что взломали и как — я к сожалению не знаю, так как в DLE столько дырок, что патчи и фиксы ставить недели не хватит. Пока просто удалил доры и сменил все пароли, ну и вдобавку подготовился морально к следующим взломам. Как это отразилось на сайте, можете посмотреть по скрину — первая красная линия — примерная дата взлома, вторая — время выпиливания дорвеев. Как видите трафик начал по чуть-чуть восстанавливаться, но до первоначального значения далеко.

Сразу можно дать немного теории и сказать, что же такое шелл ( shell) — это по сути оболочка, способная выполнять определенные команды. Грубо говоря, получая шелл в пользование, вы сможете выполнять определенные действия — будь то доступ по FTP, к базе сайта и тд. ( я рассматриваю шел, применимо к SEO области). Это проводник между вами и операционной системой на сервере.

Купив такой доступ с возможностью правки индекса, вы получите во владение сайт. А что с ним делать — тут вариантов несколько:

1. Повесить дорвей

2. Использовать, как площадку под ссылочные биржи или для продвижения своих проектов

3. Сливать трафик ( как правило мобильный ) на разные парнерские программы

4. Продать…

5. И много-много других вариантов

Вот примерный прайс:

PR 0 — 0.5wmz

PR 1 — 1wmz

PR 2 — 2-3wmz

PR 3 — 6wmz

PR 4 — 10wmz

PR 5 — 15-17wmz

PR 6 — 25-27wmz

Также смотрят на ТИЦ, посещаемость, CMS, трафик и много других показателей. Исходя из этого и формируется цена. Но учитывая объемы продавцов ( у некоторых 500-1000 шеллов в сутки расходится) — становится не по себе. Причем в данный момент возможно покупают доступ к вашему сайту.

Никого заниматься этой сферой деятельности не в коем случае не агитирую!!! Это уголовно наказуемо, причем случаи были. Не стоит говорить и про то, что один shell может быть продан в 20 рук и тогда можете себе только представить, что будет с вашим сайтом.

Обнаружить угрозу одновременно легко и сложно. Часто все кодируется и суется в совсем непримечательные места. Самым простым способом является поиск с помощью скрипта под названием «ai-bolit» или аналогичных ( погуглите и найдете). Также не забывайте проверить свой ПК на вирусы.

Ну и напоследок просто представьте сколько денег крутится в этой сфере. Зачем покупать ссылку с сайта с ТИЦ =20 за 60 рублей, когда можно получить доступ к всему сайту? Но не забывайте про то, что проникновение в незакрытую на ключ квартиру — это все тоже проникновение и карается все теми же законами.

Всем хорошего дня!

Хотелось узнать, почему-то ко мне на блог зачастил adguard.com, что это значит?

в принципе он у меня стоит в браузере, любая реклама блокируется.